亲爱的读者们,你是否曾想过,在那些看似普通的软件背后,隐藏着无数的安全隐患?今天,就让我带你一起揭开这神秘的面纱,探索一下如何用“威胁建模”这把利剑,守护我们心爱的软件安全!

想象你正走在一条充满未知危险的路上,而威胁建模就是你的指南针。它是一种神奇的技术,能帮你识别出那些潜伏在软件中的潜在威胁,就像侦探一样,抽丝剥茧,找出隐藏在暗处的敌人。

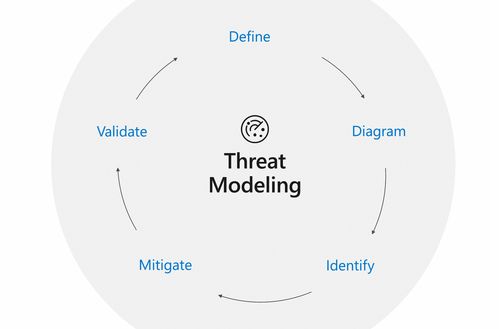

威胁建模就像一个魔法师,它通过以下步骤,为你揭示软件世界的秘密:

- 识别目标:确定你的软件需要保护什么,比如用户数据、系统资源等。

- 分析威胁:找出可能对目标造成威胁的因素,比如黑客攻击、恶意软件等。

- 评估风险:分析威胁的可能性及其可能造成的后果。

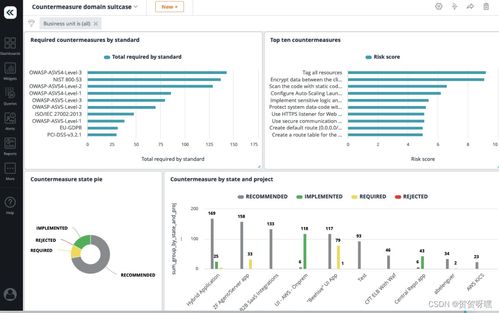

- 制定对策:针对识别出的威胁,制定相应的防范措施。

在威胁建模的战场上,有许多强大的“武器”可以帮助你:

- STRIDE模型:一种经典的威胁建模方法,从六个方面分析威胁,包括:欺骗、篡改、拒绝服务、信息泄露、非法访问、否认。

- 攻击树:一种图形化工具,帮助你可视化地分析攻击路径。

- 威胁建模工具:如Microsoft Threat Modeling Tool,可以帮助你更高效地进行威胁建模。

掌握了威胁建模的“秘籍”,我们就可以开始设计安全软件了。在这个过程中,我们需要做到以下几点:

- 最小权限原则:确保每个组件或用户只拥有完成其任务所需的最小权限。

- 默认安全原则:系统或软件应默认配置为安全状态。

- 安全需求分析:在软件需求阶段,明确安全需求。

- 安全架构设计:在软件架构设计阶段,考虑安全因素。

- 安全编码规范:在软件开发阶段,遵循安全编码规范。

让我们以一个电子商务平台为例,看看如何运用威胁建模来守护其安全。

电子商务平台需要保护的目标包括:用户数据、交易数据、系统资源等。

可能面临的威胁包括:数据泄露、支付欺诈、身份伪造等。

分析威胁的可能性及其可能造成的后果,制定相应的防范措施。

- 身份验证:采用多因素身份验证,确保用户身份的真实性。

通过威胁建模,我们可以提前发现软件中的安全隐患,从而在软件开发过程中将其消灭在萌芽状态。让安全成为软件的“基因”,让我们的软件更加可靠、安全!

亲爱的读者们,让我们一起努力,用威胁建模这把利剑,守护我们心爱的软件安全,让科技为我们的生活带来更多美好!